Integration von Cloud Services

Die Nutzung von Cloud Services wird derzeit sehr intensiv in vielen Unternehmen diskutiert. Die Diskussionen drehen sich meistens um folgende Fragen:

- Sind die Daten sicher in der Cloud?

- Kann ich weltweit schnell und immer verfügbar darauf zugreifen?

- Passen Cloud Services zu den Compliance Richtlinien des Unternehmens?

Richtig spannend wird es, wenn die Entscheidung „pro-Cloud“gefallen ist und mit der Umsetzung in IT-Projekten begonnen werden soll. Genau hier können Sie sich auf die Erfahrungen unserer Spezialisten verlassen, welche in Cloud Projekten gesammelt wurden.

Cloud Services allgemein

Cloud Services sind ein komplexes Thema. Es gibt viele Anbieter, deren Angebote sich im Detail unterscheiden. Aufgrund der bereits gesammelten Projekterfahrungen konzentrieren sich die Experten der FirstAttribute auf die Cloud Angebote von Microsoft und Google.

Cloud Identity von Google

Cloud Identity ist ein vielseitig einsetzbarer Verzeichnisdienst von Google in der Cloud, der zahlreiche Schnittstellen anbietet, darunter eine umfangreiche REST-Schnittstelle und Secure LDAP.

Besuchen Sie unsere Cloud Identity/G Suite Seiten und verschaffen Sie sich einen Überblick über den Google Cloud Service.

Microsoft Cloud Angebote

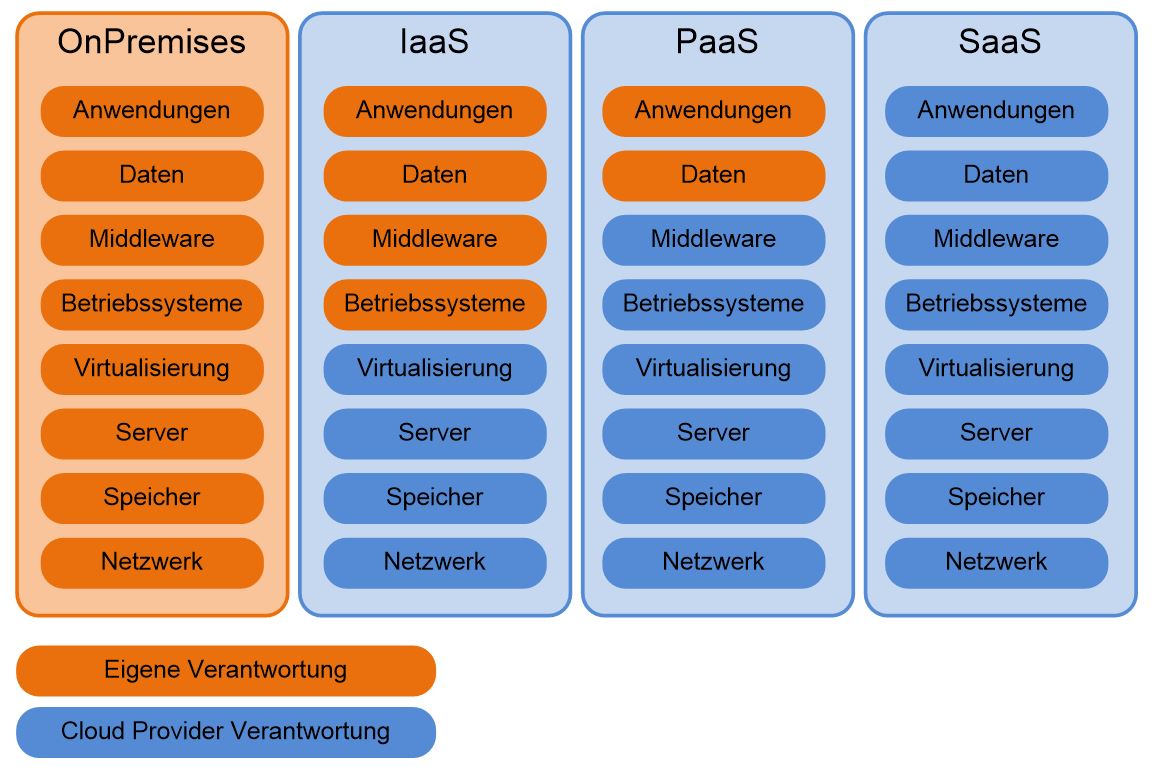

Die Microsoft Cloud Angebote lassen sich mit den Begriffen IaaS (Infrastructure as a Service), PaaS (Platform as a Service) und SaaS (Software as a Service) sehr gut in verschiedene Modelle einordnen. Es ist eine Mischung aus Public Cloud und Private Cloud Services. Public Cloud bezeichnet Microsoft als MS-Online (Microsoft-Online) oder kurz MS-O, Private Cloud wird als On-Premises oder kurz OnPrem bezeichnet.

Auf dem Weg von OnPremises zu einer SaaS Lösung wandern die Verantwortlichkeiten mehr und mehr von der lokalen IT zum Cloud Service Provider. Das Schaubild zeigt in einer vereinfachten Form die Verteilung der Zuständigkeiten und Verantwortungen zwischen der lokalen IT und dem Cloud Service Provider.

Vergleich der Cloud Varianten OnPremise, IaaS, PaaS undSaaS

Cloud Computing Varianten und Microsoft-Beispiele:

| OnPremises | Server und Anwendungsbetrieb im eigenen Rechenzentrum |

| IaaS | Microsoft Azure Server im Cloud Rechenzentrum, OS Betrieb in Eigenverantwortung |

| PaaS | Microsoft Azure SQL Server im Cloud Rechenzentrum |

| SaaS | Office365, Exchange, Sharepoint, Lync im Cloud Rechenzentrum |

Microsoft Office 365

Microsoft Office 365 ist das SaaS (Software as a Service) Angebot von Microsoft. Das Angebot staffelt sich in drei Varianten:

Office 365 Small Business Premium

Office 365 Midsize Business

Office 365 Enterprise

Die Ausprägungen und Mengengerüste können auf der Microsoft Webseite eingesehen werden: https://office.microsoft.com/de-de/business/

Grundsätzlich besteht das Angebot aus den Komponenten:

Exchange Online (EXO)

SharePoint Online (SPO)

Lync Online (LYO)

Office Online (Word, Excel, PowerPoint, Outlook, Access)

Technisch gesehen, richtet Microsoft eine eigene Microsoft Azure Active Directory Domain in einem so genannten Cloud Tenant (Mandant) ein. Diese Domäne ist Basis für eine Exchange Organisation und die Bereitstellung weiterer Dienste, wie z.B. SharePoint. Die Office Programme, wie Word und Excel kommen als gestreamte Version per App-V direkt auf die Endgeräte.

Integration am Arbeitsplatz

Die wichtigsten Fragen an dieser Stelle sind:

- Wie integrieren sich Cloud Services in das bestehende Umfeld?

- Wie stellt sich die Benutzerinteraktion im Tagesgeschäft dar?

- Wie sieht der Zugriff des Endanwenders auf die Cloud Dienste aus?

- Ist es für den Anwender transparent?

Dreistufiges Lösungskonzept zur Integration:

1. Directory Synchronisation

Einrichtung einer Directory Synchronisation zwischen der OnPremises AD Domain im eigenen Rechenzentrum und der Microsoft Azure Active Directory Domain basierend auf dem MIIS (Microsoft Identity Integration Server). Dies ermöglicht die Anmeldung am Cloud Tenant mit dem gewohnten Benutzernamen, jedoch an einer anderen Domain (Azure AD) und mit einem anderen Passwort.

2. MIIS Passwort Synchronisation

Einrichtung der MIIS Passwort Synchronisation. Die Directory Synchronisation mit dem Microsoft Identity Integration Server ermöglicht die Übertragung der Passwörter in die Microsoft Azure Active Directory Domain. Somit können sich Anwender mit gleichem Benutzernamen und Passwort sowohl OnPremise als auch in der Cloud anmelden – allerdings an zwei unterschiedlichen Domänen.

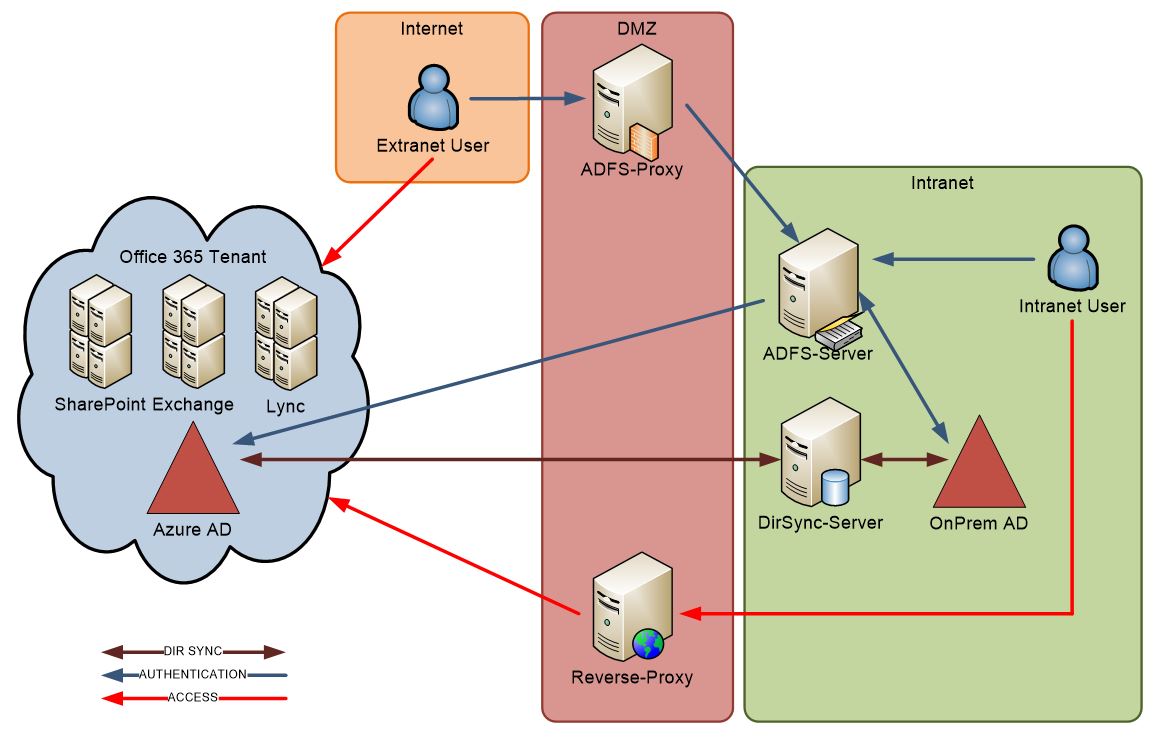

3. Single Sign-on SSO

Einrichtung des Single Sign-on SSO. Es wird ein STS (security token service) benötigt, welcher mit einem ADFS Trust(Active Directory Federation Services) zwischen der Microsoft Azure Active Directory Domain und der OnPremises AD Domain eingerichtet wird. Dies ermöglicht einen direkten Zugriff auf Cloud Services ohne weitere Anmeldung. Die SSO Lösung ist zweifelsohne die für den Anwender beste Lösung, allerdings auch die komplexeste. Daher gehen wir im nächsten Kapitel näher darauf ein.

Single Sign-On SSO

Voraussetzung für die SSO Einrichtung ist eine Windows Domain im Betriebsmodus 2003R2, 2008, 2008R2 oder 2012. Den ADFS Service kann man entweder als ADFS 2.0 auf einem Windows Server 2008R2 oder als ADFS Rolle auf einem Windows Server 2012 installieren. Falls sich Anwender außerhalb des Intranet an der Cloud per SSO anmelden möchten, so ist ein ADFS 2.0 Proxy Server in der DMZ nötig. Die Cloud Anmeldeseite leitet die Authentifizierung über den ADFS Proxyan, den ADFS Server und die OnPremises Domain weiter.

Weiterleitung der Authentifizierung

Hier wird ein wichtiger Zusammenhang deutlich: damit die Weiterleitung funktioniert, muss sich der Anwender mit seinem UPN (user principalname) anmelden, z.B. benutzername@firma.com. Außerdem muss der DNS Suffix des UPN eine öffentlich registrierte DNS Domain sein. Nur so kann das Ziel der Weiterleitung extern aufgelöst werden, um den ADFS Proxy in der DMZ zu erreichen. In der Praxis bietet sich hier die E-Mail Adresse als UPN an, da diese dem Anwender bekannt ist. Auch für Anwender, welche sich an ihrem Arbeitsplatz an einem Domänen-PC anmelden, muss der UPN des Benutzerobjektes korrekt gepflegt sein um SSO zu ermöglichen.

Fazit

Anhand des SSO Beispiels ist leicht zu erkennen, welche Komplexität der Integration sich hinter einer Cloud Service Integration verbergen kann. Der UPN ist nur eines von vielen Beispielen, die bei der Einrichtung zu beachten sind. Hinzu kommen öffentliche Zertifikate, externe DNS Einträge, Firewall Regeln und Trusted Sites Einträge im Internet Explorer, damit die Verbindung mit der Cloud reibungslos funktioniert (um nur einige Punkte zu nennen). Genau hier können Sie auf die Erfahrungen und die Expertise der Mitarbeiter der FirstAttribute bauen. Wir unterstützen und begleiten Sie auf Ihrem Weg in die Cloud.

Weitere Info

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und freuen uns über Ihre Kontaktaufnahme!

Abbildungen: Quelle Microsoft, eigene Darstellungen